1个 什么是51%的攻击? 51%的攻击是PoW区块链中的一个漏洞,攻击者可以借助该漏洞控制交易确认和块生成。 2 是什么赋予了51%的网络权力? 凭借51%的可用功率,攻击者可以: 防止其他矿工(验证者)找到区块(自私的采矿); 花费双倍的金币从服务提供商,交易所或交换商那里窃取(双花); 分叉主区块链,将网络分为两个相互竞争的链; 不允许确认交易或冻结。 在攻击过程中,他们收集所有块奖励和交易佣金。攻击服更严重如果攻击者控制着超过51%的网络,则为特征。然后他们: 如果攻击者是参与者,则从诸如存款挑战验证和状态渠道/闪电网络等任何合同中窃取; 降低和操纵网络复杂性; 窃取创世区块未标明日期的硬币(通过回滚旧区块并获取这些区块的奖励); 删除合同或交易历史记录(通过回滚旧块并编辑包含的交易列表)。自身攻击51%不允许攻击者: 获取您的私钥或伪造签名; 获得由于合同故障而获得的硬币; 发送,冻结放样或在您自己的地方烧钱(上述技术除外); 管理完整节点的持有者(验证者)的决策。3 完成51%的攻击需要多少资源? 恶意挖矿池可能会租用其他资源,并对选定的加密货币发起攻击。根据来自51crypto服务的数据,研究“研究区块链上的攻击类型”的作者编制了一个包含六种加密货币的表格,并指出了每小时的攻击价格(成本)。

数据于2019年4月收到。如您所见,要攻击比特币,您需要每小时花费486,000美元。对Dash的攻击(市值为23亿美元)每小时仅花费15,000美元。 4 什么是自私采矿? 一种允许矿工通过隐藏公共网络中的区块来增加利润的策略。矿工不会在生成后每次都将块发送到网络,而是继续在任何独立找到的块之上挖掘新块。当竞争对手在较老的区块上开采时,自私的矿工会利用。 诚实矿工的公共链与自私矿工的私有链之间存在着不言而喻的竞争。攻击者必须具有足够的计算能力,以使秘密链比公共链更长。 一旦私有区块链的长度超过了公共区块链的长度,攻击者就会在网络上发布它,以获取寻找区块和用户佣金的奖励。如果专用网络的容量占整个网络容量的25%,那么自私的矿工将继续赢得连锁竞争,直到被另一位自私的矿工或处境不利的少数族裔取代。 在采用工作量证明(PoW)算法的区块链中,并不是最重要的链,而是最“强化”的链。 最长的链仅在网络中没有垄断者(拥有51%或更多电力的所有者)的情况下才代表计算能力的绝大部分。如果是这样,那么最长的链条可能并不代表大多数矿工的意愿。 5 双重支出加密货币(双重支出)如何? 想象一下,攻击者具有强大的计算能力。他与供应商一起购买产品或服务,他接受大量的加密货币,交易几乎完成。交易被发送到公共区块链,经过三次确认,交易参与者告别。 当反派确信受害者不会找到他时,他将硬币“归还”给自己。为此,攻击者在汇出资金后会将区块链回滚到更早的状态。 另一个更秘密的选择:攻击者以自私的方式开采平行的区块链。在那里,代替了公平交易,而是包括了双花交易。这样的交易将相同的硬币发送到属于欺诈者的另一个地址。仍然可以将备用块链(具有正确的PoW)“馈送”到有效链中,以期望网络将接受它们。

因此,网络将从历史记录中“排除”正确的交易。供应商看着钱包,发现自己丢失了硬币,没有交易证据。他甚至没有拍摄钱包的屏幕截图,也没有在收到硬币时复制交易ID。 从理论上讲,如果一项交易具有一个或多个确认,则将避免双重浪费。当交易从比特币钱包“消失”时,许多人不知道该怎么办。 由于有了这种“方案”,金币不断返回攻击者的钱包,您可以花两次,三次,等等。频繁的双重支出会导致受到双重支出影响的交易所退出加密货币交易的威胁。此外,受攻击的加密货币在遭受攻击后会失去市值。例如,Verge加密货币在2018年5月遭到攻击,此后损失了超过95%的价值。 6 51%攻击后的硬分叉作为创建新资产的方法 使用51%的攻击,您可以创建新的加密货币。 PoW共识算法旨在证明链的完整性,而不是防止分支。 假设攻击者偷偷地挖了几个块,然后将它们“拖放”到主网络上。如果攻击者背后没有社区支持,则其余49%的诚实少数人会拒绝这样的链条。但是,几个秘密发现的区块允许攻击者脱离网络并继续挖掘自己的链,而其余的矿工将继续使用旧的。因此出现了两种资产,一种是众所周知的,另一种是新的。 只要矿工足以让区块链正常工作,即使是硬分叉形成的新区块链也不会造成重大伤害。 7 在没有51%力量的情况下可以进行51%的攻击? 著名的“比特币专家”安德烈亚斯·安东诺普洛斯(Andreas Antonopoulos)认为,由于矿工在维护网络上花费的资源,比特币网络不再面临遭受51%攻击的风险。安德烈亚斯(Andreas)表示,在2019年攻击比特币毫无意义,即使对于政府而言,代价也很高。但安德烈亚斯说,您可以攻击功能较弱的山寨币。 为了对区块链进行攻击,攻击者并不总是需要拥有51%或更高的计算能力。根据攻击时间和计算能力来计算成功的可能性。

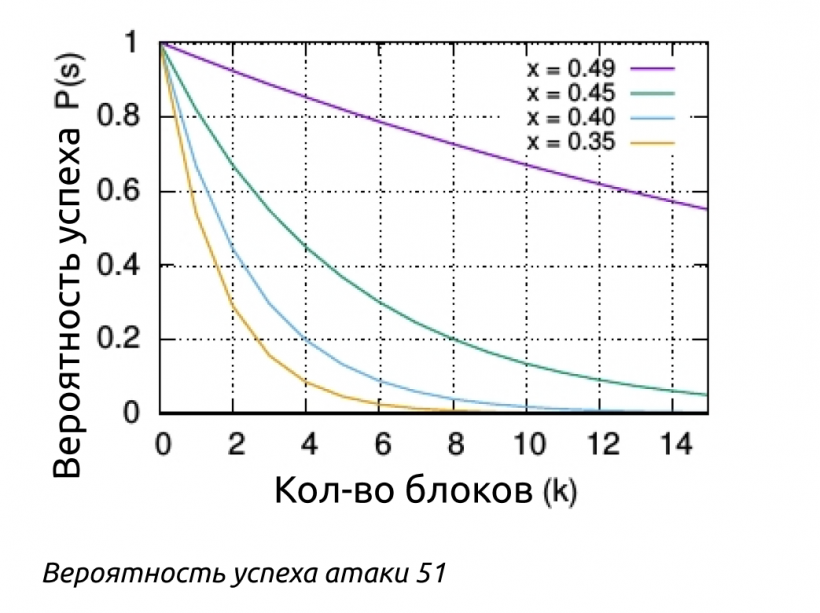

即使攻击者控制了40%的网络,他也可以对两个区块进行攻击,成功率达到40%。 但是矿工只是区块链安全模型的一小部分。 10年后,我们看到了攻击的真实示例,结果证明威胁被大大夸大了。 8 来自加密货币历史记录的51%攻击示例 51%的攻击是不可行的。 2014年7月,Ghash.io矿池在短时间内拥有超过50%的比特币处理能力。这导致以下事实:池自动尝试减少其在网络中的份额。声明说,将来它不会达到总产量的40%。 2016年8月,来自51名工作人员的一群黑客入侵了区块链项目Krypton和Shift。通过一系列的双重支出,他们设法窃取了大约20,000个rypto令牌。 2018年5月,一群恶意黑客控制了比特币黄金山寨币网络的51%,这使他们能够从Bittrex,Binance,Bitinka,Bithumb和Bitfinex窃取1800万美元的加密货币。 Bittrex指责开发商的疏忽,并要求他们赔偿,否则交易所承诺关闭BTG的交易。开发人员回答说,这是一种已知的威胁。 Bittrex交易所没有采取必要的预防措施,而应为发生的事情负责。 在2018年6月,Monacoin,Zencash,Verge和Litecoin Cash遭受了51%的打击。这导致了数百万的损失。攻击的结果是,一些交易所在摩纳哥损失了大约90,000美元,在ZenCash中损失了500,000美元,在Verge损失了170万美元。 2018年11月,由于对Aurum硬币进行了51%的攻击,因此从Cryptopia交易所盗窃了超过500,000美元。 2019年5月,两个大型矿池对比特币现金网络进行了51%的攻击。根据他们的说法,他们防止了不安全的SegWit硬币被盗,这些硬币存储在任何人都可以捡起的地址中。这些硬币在2017年与比特币分离后仍保持在线状态,但被开发人员阻止。直到事实证明他们在2019年5月被硬叉意外解锁。

—- 原文链接:https://forklog.com/chto-takoe-ataka-51/ 原文作者:lena 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

什么是51%的攻击?

2020-01-23 wanbizu AI 来源:forklog.com

LOADING...

相关阅读:

- 2020年,在这里遇见PWE的下一场革命2020-08-03

- 7月分散交易量达到$ 4.3B2020-08-03

- 「Filecoin星际大陆」与日本区块链领军企业TEAMZ达成品牌战略合作2020-08-03

- 复利97倍的技巧2020-08-03

- 塞拉预售的协同效应是活的2020-08-03